Dockernymous - Anonimizando contenedores docker

En este artículo veremos como utilizando el script dockernymous.sh podemos hacer que todo el tráfico hacia internet que genere un contenedor sea redirigido a la red tor. El script levanta dos contenedores, uno lo utilizaremos como gateway y incluye las reglas de iptables especificadas en la página oficial del proyecto de tor https://gitlab.torproject.org/legacy/trac/-/wikis/doc/TransparentProxy para anonimizar el tráfico del otro contenedor, que lo utilizaremos como workstation, al más puro estilo whonix.

En este artículo veremos como utilizando el script dockernymous.sh podemos hacer que todo el tráfico hacia internet que genere un contenedor sea redirigido a la red tor. El script levanta dos contenedores, uno lo utilizaremos como gateway y incluye las reglas de iptables especificadas en la página oficial del proyecto de tor https://gitlab.torproject.org/legacy/trac/-/wikis/doc/TransparentProxy para anonimizar el tráfico del otro contenedor, que lo utilizaremos como workstation, al más puro estilo whonix.

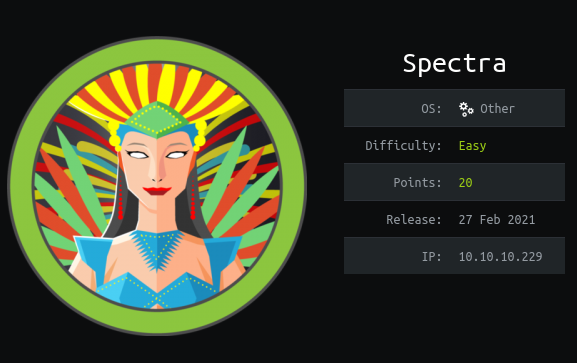

Resolución de la máquina Spectra de Hack The Box, una máquina ChromeOS de dificultad fácil según la plataforma en la cual nos aprovechamos de un error en el entorno de pruebas para descubrir que hay un Directory Listing en el cual se expone un fichero de backup del wp-config.php de Wordpress para obtener el acceso inicial, para posteriormente encontrar la contraseña del usuario katie y acceder por ssh a la máquina, y finalmente aprovecharnos de poder ejecutar con privilegios de sudo sin proporcionar contraseña el comando initctl para modificar un servicio y obtener el acceso de root.

Resolución de la máquina Spectra de Hack The Box, una máquina ChromeOS de dificultad fácil según la plataforma en la cual nos aprovechamos de un error en el entorno de pruebas para descubrir que hay un Directory Listing en el cual se expone un fichero de backup del wp-config.php de Wordpress para obtener el acceso inicial, para posteriormente encontrar la contraseña del usuario katie y acceder por ssh a la máquina, y finalmente aprovecharnos de poder ejecutar con privilegios de sudo sin proporcionar contraseña el comando initctl para modificar un servicio y obtener el acceso de root.

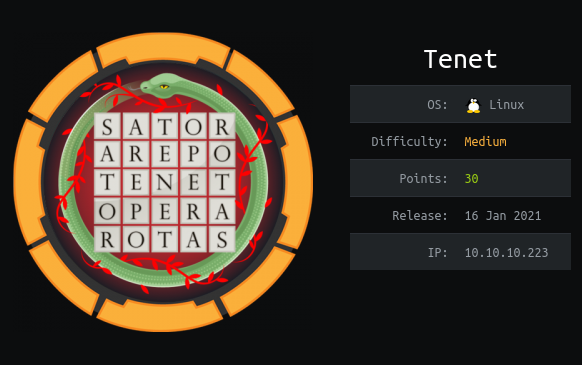

Resolución de la máquina Tenet de Hack The Box, una máquina Linux de dificultad media según la plataforma en la cual nos aprovechamos de la vulnerabilidad PHP Object Deserialization para obtener el acceso inicial, para posteriormente encontrar la contraseña del usuario neil y acceder por ssh a la máquina, y finalmente provocar una race condition para obtener el acceso de root.

Resolución de la máquina Tenet de Hack The Box, una máquina Linux de dificultad media según la plataforma en la cual nos aprovechamos de la vulnerabilidad PHP Object Deserialization para obtener el acceso inicial, para posteriormente encontrar la contraseña del usuario neil y acceder por ssh a la máquina, y finalmente provocar una race condition para obtener el acceso de root.

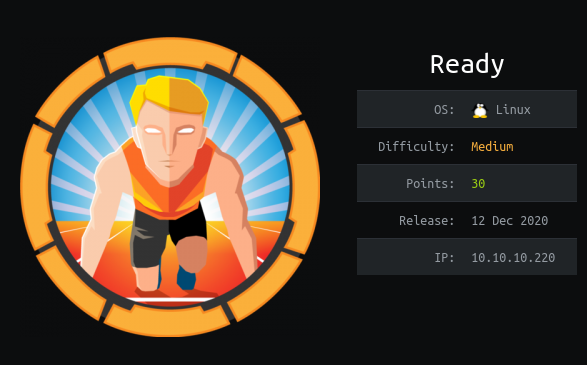

Resolución de la máquina Ready de Hack The Box, una máquina Linux de dificultad media según la plataforma en la cual nos aprovechamos de una vulnerabilidad en una versión antigua de Gitlab para obtener el acceso inicial, para posteriormente elevar privilegios a root dentro de un contenedor docker y finalmente escapar del contenedor y obtener la shell de root en la máquina.

Resolución de la máquina Ready de Hack The Box, una máquina Linux de dificultad media según la plataforma en la cual nos aprovechamos de una vulnerabilidad en una versión antigua de Gitlab para obtener el acceso inicial, para posteriormente elevar privilegios a root dentro de un contenedor docker y finalmente escapar del contenedor y obtener la shell de root en la máquina.

Resolución de la máquina Luanne de Hack The Box, una máquina NetBSD de dificultad fácil según la plataforma, en la cual accedemos con credenciales por defecto al servicio medusa supervisor process manager, encontramos un script en lua vulneable a inyección de comandos a través del cual accederemos a la máquina. Posteriormente encontraremos la clave privada de ssh del usuario r.michaels y accederemos por ssh, para encontrar un fichero de backup encriptado que conseguiremos desencriptar y nos revelará la contraseña del usuario r.michaels, y por último encontraremos que el usuario r.michaels puede ejecutar cualquier comando con doas (equivalente a sudo en NetBSD) para convertirnos en el usuario root.

Resolución de la máquina Luanne de Hack The Box, una máquina NetBSD de dificultad fácil según la plataforma, en la cual accedemos con credenciales por defecto al servicio medusa supervisor process manager, encontramos un script en lua vulneable a inyección de comandos a través del cual accederemos a la máquina. Posteriormente encontraremos la clave privada de ssh del usuario r.michaels y accederemos por ssh, para encontrar un fichero de backup encriptado que conseguiremos desencriptar y nos revelará la contraseña del usuario r.michaels, y por último encontraremos que el usuario r.michaels puede ejecutar cualquier comando con doas (equivalente a sudo en NetBSD) para convertirnos en el usuario root.