Pivoting con dos saltos

Para hacer este artículo me he montado un pequeño laboratorio con dos máquinas ubuntu server 22.04 y otra con windows 10, para mostrar como funciona el pivoting con dos saltos. No se explota ninguna vulnerabilidad puesto que el propósito del artículo es sólamente mostrar como funciona el pivoting cuando hay más de un salto. Accederemos a la máquina server1 (ubuntu) y montaremos un proxy socks para, a través de él, llegar a la máquina windows, que está en otro segmento de red. Después accederemos a la máquina windows a través del proxy controlando el tráfico de ida y el de vuelta, y por último accederemos a la tercera máquina server2 (ubuntu), que estará en un tercer segmento de red, a través de otro proxy que habremos montado en la máquina windows controlando también el tráfico en la ida y en la vuelta, donde esta vez pasará a través de dos máquinas para llegar a la nuestra.

Para hacer este artículo me he montado un pequeño laboratorio con dos máquinas ubuntu server 22.04 y otra con windows 10, para mostrar como funciona el pivoting con dos saltos. No se explota ninguna vulnerabilidad puesto que el propósito del artículo es sólamente mostrar como funciona el pivoting cuando hay más de un salto. Accederemos a la máquina server1 (ubuntu) y montaremos un proxy socks para, a través de él, llegar a la máquina windows, que está en otro segmento de red. Después accederemos a la máquina windows a través del proxy controlando el tráfico de ida y el de vuelta, y por último accederemos a la tercera máquina server2 (ubuntu), que estará en un tercer segmento de red, a través de otro proxy que habremos montado en la máquina windows controlando también el tráfico en la ida y en la vuelta, donde esta vez pasará a través de dos máquinas para llegar a la nuestra.

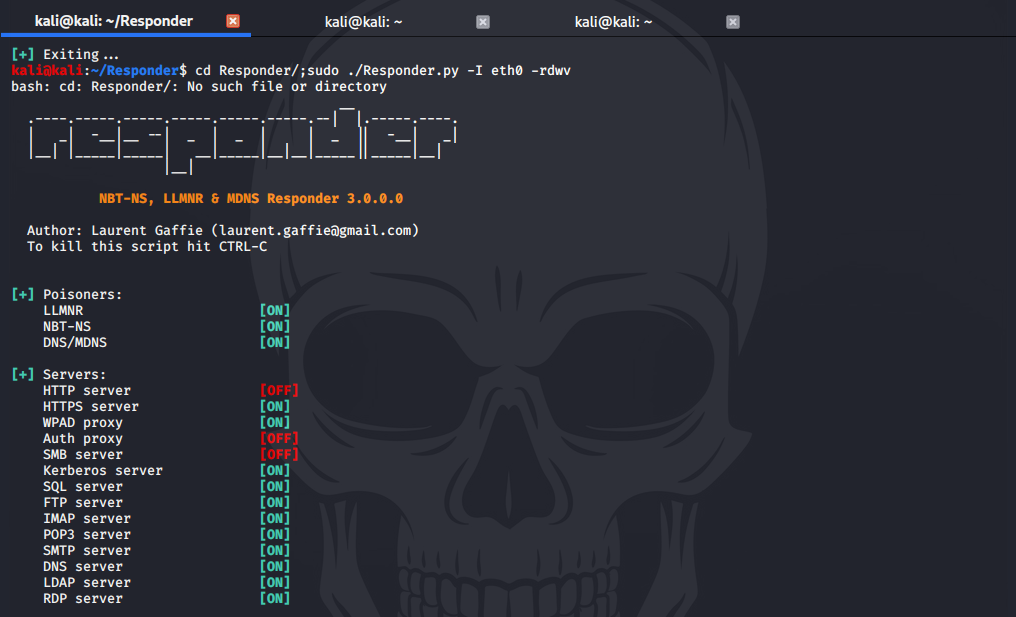

En esta tercera parte veremos como configurar una gpo en el controlador de dominio para conseguir que las peticiones SMB vayan firmadas, deshabilitar los protocolos LLMNR y NBT-NS, y añadir una clave de registro para deshabilitar también mDNS y conseguir que el responder no pueda capturar tráfico de red en todo el dominio.

En esta tercera parte veremos como configurar una gpo en el controlador de dominio para conseguir que las peticiones SMB vayan firmadas, deshabilitar los protocolos LLMNR y NBT-NS, y añadir una clave de registro para deshabilitar también mDNS y conseguir que el responder no pueda capturar tráfico de red en todo el dominio.

Resolución de la máquina Cap de Hack The Box, una máquina Linux de dificultad fácil según la plataforma en la cual encontramos varios archivos con extensión pcap, de captura de tráfico de red, y en uno de ellos logramos ver credenciales ftp en texto claro para acceder a la máquina por ssh. Luego nos aprovechamos de las capabilities cap_setuid aplicadas al binario python3.8 para elevar privilegios y convertirnos en el usuario root.

Resolución de la máquina Cap de Hack The Box, una máquina Linux de dificultad fácil según la plataforma en la cual encontramos varios archivos con extensión pcap, de captura de tráfico de red, y en uno de ellos logramos ver credenciales ftp en texto claro para acceder a la máquina por ssh. Luego nos aprovechamos de las capabilities cap_setuid aplicadas al binario python3.8 para elevar privilegios y convertirnos en el usuario root.